Добрый день , сегодня я познакомлю Вас с установкой роли AD (Active Directory) и DC (домен контроллера) на новой серверной операционной системе от компании Microsoft – Windows Server 2012 R2. Для начала изменяем имя нашего сервера исходя из регламента именования ПК и серверов в организации, или присваиваем его исходя из своих пожеланий. Для своего сервера я присвоил имя test server. Именно с этим именем наш сервер будет отображаться в сети. Затем выполняем следующие шаги:Заходим в диспетчер серверов:

Переходим во вкладку добавить роли и компоненты

Нажимаем далее

Нажимаем далее

Выбираем установка ролей и компонентов и нажимаем далее

Выбираем установка ролей и компонентов и нажимаем далее

Выбираем сервер на который хотим установить нашу роль и нажимаем далее

Выбираем сервер на который хотим установить нашу роль и нажимаем далее

Выбираем следующую роль: Доменные службы

Active

Directory

и нажимаем далее

Выбираем следующую роль: Доменные службы

Active

Directory

и нажимаем далее

Подтверждаем добавление компонентов необходимых для установки роли Доменных служб Active Directory

Оставляем как есть или добавляем необходимые компоненты для установки, нажимаем далее

Нажимаем кнопку установить

После установки переходим в диспетчер сервера и видим в установленных ролях

Переходим в раздел управляемость

Нажимаем перейти к AD DS

Переходим во вкладку подробнее

Начинаем развертывание домена контроллера на нашем сервере. Выбираем вкладкудобавить новый лес и присваиваем имя для нашего домена, затем нажимаем далее

Выбираем режим работы леса и домена, ставим пароль для режима восстановления служб каталогов и нажимаем далее

Выбираем NetBIOS имя для нашего домена и нажимаем далее

Начинается процесс проверки предварительных требований, по окончанию которого нажимаем установить

После установки проверяем:

Если вы все проделали правильно, вы увидите, что прошла смена рабочей группы Workgroup на домен.

Active Directory (AD) — это служебные программы, разработанные для операционной системы Microsoft Server. Первоначально создавалась в качестве облегченного алгоритма доступа к каталогам пользователей. С версии Windows Server 2008 появилось интеграция с сервисами авторизации.

Дает возможность соблюдать групповую политику, применяющую однотипность параметров и ПО на всех подконтрольных ПК с помощью System Center Configuration Manager.

Если простыми словами для начинающих – это роль сервера, которая позволяет из одного места управлять всеми доступами и разрешениями в локальной сети

Функции и предназначения

Microsoft Active Directory – (так называемый каталог) пакет средств, позволяющий проводить манипуляции с пользователями и данными сети. Основная цель создания – облегчение работы системных администраторов в обширных сетях.

Каталоги содержат в себе разную информацию, относящуюся к юзерам, группам, устройствам сети, файловым ресурсам — одним словом, объектам. Например, атрибуты пользователя, которые хранятся в каталоге должны быть следующими: адрес, логин, пароль, номер мобильного телефона и т.д. Каталог используется в качестве точки аутентификации , с помощью которой можно узнать нужную информацию о пользователе.

Основные понятия, встречающиеся в ходе работы

Существует ряд специализированных понятий, которые применяются при работе с AD:

- Сервер – компьютер, содержащий все данные.

- Контроллер – сервер с ролью AD, который обрабатывает запросы от людей, использующих домен.

- Домен AD - совокупность устройств, объединенных под одним уникальным именем, одновременно использующих общую базу данных каталога.

- Хранилище данных — часть каталога, отвечающая за хранение и извлечение данных из любого контроллера домена.

Как работают активные директории

Основными принципами работы являются:

- Авторизация , с помощью которой появляется возможность воспользоваться ПК в сети просто введя личный пароль. При этом, вся информация из учетной записи переносится.

- Защищенность . Active Directory содержит функции распознавания пользователя. Для любого объекта сети можно удаленно, с одного устройства, выставить нужные права, которые будут зависеть от категорий и конкретных юзеров.

- Администрирование сети из одной точки. Во время работы с Актив Директори сисадмину не требуется заново настраивать все ПК, если нужно изменить права на доступ, например, к принтеру. Изменения проводятся удаленно и глобально.

- Полная интеграция с DNS . С его помощью в AD не возникает путаниц, все устройства обозначаются точно так же, как и во всемирной паутине.

- Крупные масштабы . Совокупность серверов способна контролироваться одной Active Directory.

- Поиск производится по различным параметрам, например, имя компьютера, логин.

Объекты и атрибуты

Объект - совокупность атрибутов, объединенных под собственным названием, представляющих собой ресурс сети.

Атрибут — характеристики объекта в каталоге. Например, к таким относятся ФИО пользователя, его логин. А вот атрибутами учетной записи ПК могут быть имя этого компьютера и его описание.

“Сотрудник” – объект, который обладает атрибутами “ФИО”, “Должность” и “ТабN”.

Контейнер и имя LDAP

Контейнер — тип объектов, которые могут состоять из других объектов . Домен, к примеру, может включать в себя объекты учетных записей.

Основное их назначение — упорядочивание объектов по видам признаков. Чаще всего контейнеры применяют для группировки объектов с одинаковыми атрибутами.

Почти все контейнеры отображают совокупность объектов, а ресурсы отображаются уникальным объектом Active Directory. Один из главных видов контейнеров AD - модуль организации, или OU (organizational unit). Объекты, которые помещаются в этот контейнер, принадлежат только домену, в котором они созданы.

Облегченный протокол доступа к каталогам (Lightweight Directory Access Protocol, LDAP) - основной алгоритм подключений TCP/IP. Он создан с целью снизить количество нюанс во время доступа к службам каталога. Также, в LDAP установлены действия, используемые для запроса и редактирования данных каталога.

Дерево и сайт

Дерево доменов – это структура, совокупность доменов, имеющих общие схему и конфигурацию, которые образуют общее пространство имен и связаны доверительными отношениями.

Лес доменов – совокупность деревьев, связанных между собою.

Сайт - совокупность устройств в IP-подсетях, представляющая физическую модель сети, планирование которой совершается вне зависимости от логического представления его построения. Active Directory имеет возможность создания n-ного количества сайтов или объединения n-ного количества доменов под одним сайтом.

Установка и настройка Active Directory

Теперь перейдем непосредственно к настройке Active Directory на примере Windows Server 2008 (на других версиях процедура идентична):

Нажать на кнопку “ОК”. Стоит заметить, что подобные значения не обязательны. Можно использовать IP адрес и DNS из своей сети.

- Далее нужно зайти в меню “Пуск”, выбрать “Администрирование” и “”.

- Перейти к пункту “Роли”, выбрать поле “Добавить роли

”.

- Выбрать пункт “Доменные службы Active Directory” дважды нажать “Далее”, а после “Установить”.

- Дождаться окончания установки.

- Открыть меню “Пуск”-“Выполнить

”. В поле ввести dcpromo.exe.

- Кликнуть “Далее”.

- Выбрать пункт “Создать новый домен в новом лесу

” и снова нажать “Далее”.

- В следующем окне ввести название, нажать “Далее”.

- Выбрать режим совместимости

(Windows Server 2008).

- В следующем окне оставить все по умолчанию.

- Запустится окно конфигурации

DNS

. Поскольку на сервере он не использовался до этого, делегирование создано не было.

- Выбрать директорию для установки.

- После этого шага нужно задать пароль администрирования .

Для надежности пароль должен соответствовать таким требованиям:

После того как AD завершит процесс настройки компонентов, необходимо перезагрузить сервер.

Настройка завершена, оснастка и роль установлены в систему. Установить AD можно только на Windows семейства Server, обычные версии, например 7 или 10, могут позволить установить только консоль управления.

Администрирование в Active Directory

По умолчанию в Windows Server консоль Active Directory Users and Computers работает с доменом, к которому относится компьютер. Можно получить доступ к объектам компьютеров и пользователей в этом домене через дерево консоли или подключиться к другому контроллеру.

Средства этой же консоли позволяют просматривать дополнительные параметры объектов и осуществлять их поиск, можно создавать новых пользователей, группы и изменять из разрешения.

К слову, существует 2 типа групп в Актив Директори – безопасности и распространения. Группы безопасности отвечают за разграничение прав доступа к объектам, они могут использоваться, как группы распространения.

Группы распространения не могут разграничивать права, а используются в основном для рассылки сообщений в сети.

Что такое делегирование AD

Само делегирование — это передача части разрешений и контроля от родительского объекта другой ответственной стороне.

Известно, что каждая организация имеет в своем штабе несколько системных администраторов. Разные задачи должны возлагаться на разные плечи. Для того чтобы применять изменения, необходимо обладать правами и разрешениями, которые делятся на стандартные и особые. Особые — применимы к определенному объекту, а стандартные представляют собой набор, состоящий из существующих разрешений, которые делают доступными или недоступными отдельные функции.

Установка доверительных отношений

В AD есть два вида доверительных отношений: «однонаправленные» и «двунаправленные». В первом случае один домен доверяет другому, но не наоборот, соответственно первый имеет доступ к ресурсам второго, а второй не имеет доступа. Во втором виде доверие “взаимное”. Также существуют «исходящие» и «входящие» отношения. В исходящих – первый домен доверяет второму, таким образом разрешая пользователям второго использовать ресурсы первого.

При установке следует провести такие процедуры:

- Проверить сетевые связи между котроллерами.

- Проверить настройки.

- Настроить разрешения имен для внешних доменов.

- Создать связь со стороны доверяющего домена.

- Создать связь со стороны контроллера, к которому адресовано доверие.

- Проверить созданные односторонние отношения.

- Если возникает небходимость в установлении двусторонних отношений – произвести установку.

Глобальный каталог

Это контроллер домена, который хранит копии всех объектов леса. Он дает юзерам и программам способность искать объекты в любом домене текущего леса с помощью средств обнаружения атрибутов , включенных в глобальный каталог.

Глобальный каталог (ГК) включает в себя ограниченный набор атрибутов для каждого объекта леса в каждом домене. Данные он получает из всех разделов каталога доменов в лесу, они копируются с использованием стандартного процесса репликации службы Active Directory.

Схема определяет, будет ли атрибут скопирован. Существует возможность конфигурирования дополнительных характеристик , которые будут создаваться повторно в глобальном каталоге с помощью “Схемы Active Directory”. Для добавления атрибута в глобальный каталог, нужно выбрать атрибут репликации и воспользоваться опцией “Копировать”. После этого создастся репликация атрибута в глобальный каталог. Значение параметра атрибута isMemberOfPartialAttributeSet станет истиной.

Для того чтобы узнать местоположение глобального каталога, нужно в командной строке ввести:

Dsquery server –isgc

Репликация данных в Active Directory

Репликация — это процедура копирования, которую проводят при необходимости хранения одинаково актуальных сведений, существующих на любом контроллере.

Она производится без участия оператора . Существуют такие виды содержимого реплик:

- Реплики данных создаются из всех существующих доменов.

- Реплики схем данных. Поскольку схема данных едина для всех объектов леса Активных Директорий, ее реплики сохраняются на всех доменах.

- Данные конфигурации. Показывает построение копий среди контроллеров. Сведения распространяются на все домены леса.

Основными типами реплик являются внутриузловая и межузловая.

В первом случае, после изменений система находится в ожидании, затем уведомляет партнера о создании реплики для завершения изменений. Даже при отсутствии перемен, процесс репликации происходит через определенный промежуток времени автоматически. После применения критических изменений к каталогам репликация происходит сразу.

Процедура репликации между узлами происходит в промежутках минимальной нагрузки на сеть, это позволяет избежать потерь информации.

Данное руководство предназначено для тех, у кого есть желание самостоятельно установить роль Active Directory Domain Services на Windows Server 2012 R2. В этом руководстве мы будем рассматривать тот случай, когда у вас уже есть сервер с установленной на нем операционной системой Windows Server 2012 R2.

Подробно о том, как установить Windows Server 2012 R2, вы можете прочитать в моем руководстве « ». Узнать о том, как установить Active Directory Domain Services на Windows Server 2008 R2, вы можете прочитав мое руководство « ».

Рекомендую всегда использовать англоязычные издания Windows Server. Как показывает практика, оригинальные (английские) версии Windows работают стабильнее, к тому же вам будет проще общаться на одном языке с профессионалами в случае возникновения проблем или при желании обменяться опытом.

Перед началом установки роли Active Directory Domain Services необходимо присвоить серверу корректное имя в соответствии со стандартами вашей организации, а затем указать статический IP-адрес в настройках сетевого подключения.

На клавиатуре нажимаем сочетание клавиш “Win” и “X”, затем в открывшемся меню выбираем “System”.

В окне “System Properties” на вкладке “Computer Name” нажимаем на кнопку “Change”.

Система предупредит о том, что для применения новых настроек необходимо перезагрузить сервер.

Нажимаем на кнопку “OK”.

В окне “System Properties” нажимаем на кнопку “Close”.

Теперь система предложит перезагрузить сервер для того чтобы новые настройки вступили в силу.

Нажимаем на кнопку “Restart Now”.

Теперь необходимо прописать статический IP-адрес в настройках сетевого подключения.

Заходим в систему под учетной записью с правами администратора.

На клавиатуре нажимаем сочетание клавиш “Win” и “X”, затем в открывшемся меню выбираем “Network Connections”.

Теперь нажимаем правой кнопкой мыши на сетевом подключении “Ethernet” и выбираем пункт “Properties”.

Выбираем “Internet Protocol Version 4” и нажимаем на кнопку “Properties”.

Далее выбираем пункт “Use the following IP address” и указываем свободный IP-адрес, маску подсети и шлюз. Обратите внимание, вы должны заранее понимать, как устроена ваша сеть и знать какие IP-адреса свободны.

В поле “Preferred DNS server” указываем IP-адрес этого сервера, так как на вашем сервере будет присутствовать роль DNS Server, которая устанавливается вместе с ролью “Active Directory Domain Services”.

Нажимаем на кнопку “OK”.

В окне “Ethernet Properties” нажимаем на кнопку “Close”.

Теперь можно приступить к установке роли “Active Directory Domain Services”.

Открываем “Server Manager”, нажимаем на кнопку “Manage” в правом верхнем углу экрана и выбираем “Add Roles and Features”.

Нажимаем на кнопку “Next”.

Выбираем тип установки “Role-based or feature-based installation” и нажимаем на кнопку “Next”.

Нажимаем на кнопку “Next”.

Выбираем роль “Active Directory Domain Services”.

На следующем этапе “Мастер установки ролей” предупредит, что для установки роли “Active Directory Domain Services” нужно установить несколько компонентов.

Нажимаем на кнопку “Add Features”.

На этом этапе выбирать роль DNS Server не обязательно. Она будет установлена позже.

Нажимаем на кнопку “Next”.

На этапе добавления компонентов оставляем все значения по умолчанию.

Нажимаем на кнопку “Next”.

Нажимаем на кнопку “Next”.

Для того чтобы начать установку выбранной роли, нажимаем на кнопку “Install”.

Началась установка выбранной роли и необходимых для нее компонентов.

Установка роли “Active Directory Domain Services” завершена.

Теперь нажимаем на кнопку “Promote this server to a domain controller”, для того чтобы повысить роль вашего сервера до уровня контроллера домена.

В данном руководстве рассматривается добавление нового леса, поэтому в окне “Active Directory Domain Services Configuration Wizard” выбираем пункт “Add a new forest” и в поле “Root domain name” указываем желаемое имя для корневого домена.

Нажимаем на кнопку “Next”.

На следующем шаге предлагается выбрать функциональный уровень нового леса и корневого домена. Если вы добавляете новый лес и планируете в дальнейшем использовать сервера на базе операционной системы Windows Server 2012 R2, то можете не менять функциональный уровень леса и корневого домена.

Указываем пароль для DSRM (Directory Service Restore Mode – режим восстановления службы каталога) и нажимаем на кнопку “Next”.

На данном этапе “Мастер настройки AD DS” предупредит, что делегирование для этого DNS-сервера не может быть создано.

Нажимаем на кнопку “Next”.

Нажимаем на кнопку “Next”.

Теперь можно изменить пути к каталогам базы данных AD DS, файлам журнала и папке SYSVOL. Рекомендую оставить эти значения по умолчанию.

Нажимаем на кнопку “Next”.

На следующем шаге отображается сводная информация по настройке сервера.

Нажимаем на кнопку “Next”.

Сообщение “All prerequisite checks are passed successfully” означает, что все требования соблюдены.

Нажимаем на кнопку “Install”.

Начался процесс повышения роли сервера до уровня контроллера домена.

После того как роль вашего сервера будет повышена до уровня контроллера домена, сервер автоматически перезагрузится.

Перед тем как сервер начнет перезагружаться вы увидите предупреждение.

Повышение роли сервера до уровня контроллера домена завершено.

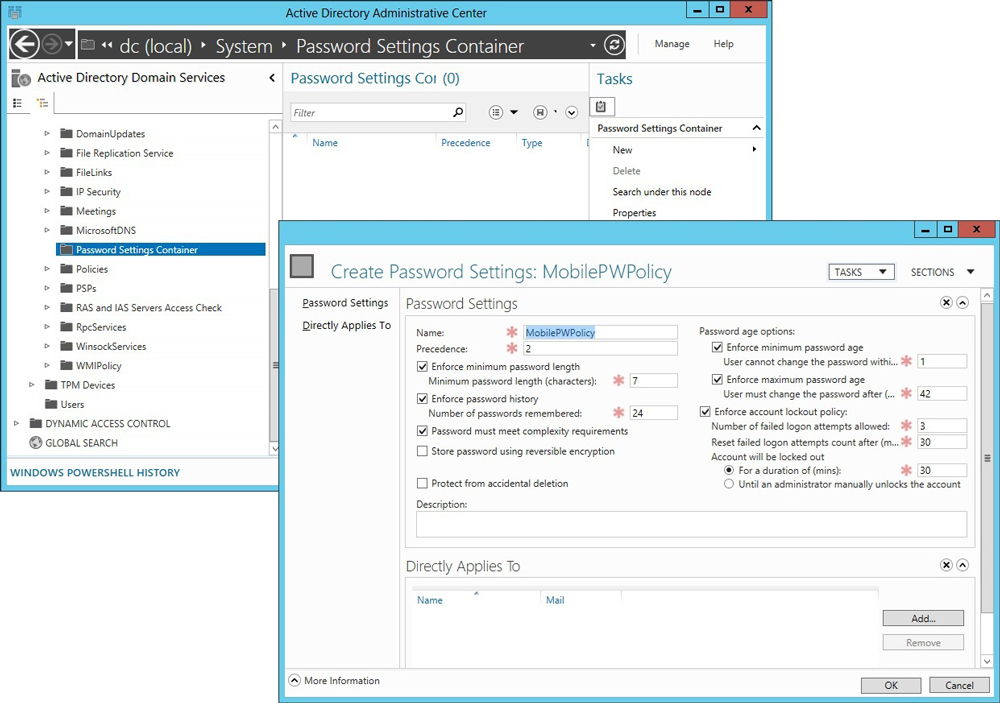

Для управления пользователями, группами и другими объектами каталога Active Directory можно использовать Active Directory Administrative Center.

Заходим в систему под учетной записью с правами администратора домена.

Открываем Server Manager, нажимаем на кнопку “Tools” в правом верхнем углу экрана и выбираем “Active Directory Administrative Center”.

Откроется Active Directory Administrative Center.

Также для управления пользователями, группами и другими объектами каталога Active Directory можно использовать привычную многим оснастку Active Directory Users and Computers.

В Server Manager, нажимаем на кнопку “Tools” в правом верхнем углу экрана и выбираем “Active Directory Users and Computers”.

Откроется оснастка Active Directory Users and Computers.

Active Directory представляет собой службы для системного управления. Они являются намного лучшей альтернативой локальным группам и позволяют создать компьютерные сети с эффективным управлением и надёжной защитой данных.

Если вы не сталкивались ранее с понятием Active Directory и не знаете, как работают такие службы, эта статья для вас. Давайте разберёмся, что означает данное понятие, в чём преимущества подобных баз данных и как создать и настроить их для первоначального пользования.

Active Directory - это очень удобный способ системного управления. С помощью Active Directory можно эффективно управлять данными.

Указанные службы позволяют создать единую базу данных под управлением контроллеров домена. Если вы владеете предприятием, руководите офисом, в общем, контролируете деятельность множества людей, которых нужно объединить, вам пригодится такой домен.

В него включаются все объекты - компьютеры, принтеры, факсы, учётные записи пользователей и прочее. Сумма доменов, на которых расположены данные, именуется «лесом». База Active Directory - это доменная среда, где количество объектов может составлять до 2 миллиардов. Представляете эти масштабы?

То есть, при помощи такого «леса» или базы данных можно соединить большое количество сотрудников и оборудования в офисе, причём без привязки к месту - в службах могут быть соединены и другие юзеры, например, из офиса компании в другом городе.

Кроме того, в рамках служб Active Directory создаются и объединяются несколько доменов - чем больше компания, тем больше средств необходимо для контроля её техники в рамках базы данных .

Далее, при создании такой сети определяется один контролирующий домен, и даже при последующем наличии других доменов первоначальный по-прежнему остаётся «родительским» - то есть только он имеет полный доступ к управлению информацией.

Где хранятся эти данные, и чем обеспечивается существование доменов? Чтобы создать Active Directory, используются контроллеры. Обычно их ставится два - если с одним что-то произойдёт, информация будет сохранена на втором контроллере.

Ещё один вариант использования базы - если, например, ваша компания сотрудничает с другой, и вам предстоит выполнить общий проект. В таком случае может потребоваться доступ посторонних личностей к файлам домена, и здесь можно настроить своего рода «отношения» между двумя разными «лесами», открыть доступ к требуемой информации, не рискуя безопасностью остальных данных.

В общем, Active Directory является средством для создания базы данных в рамках определённой структуры, независимо от её размеров. Пользователи и вся техника объединяются в один «лес», создаются домены, которые размещаются на контроллерах.

Ещё целесообразно уточнить - работа служб возможна исключительно на устройствах с серверными системами Windows. Помимо этого, на контроллерах создаётся 3-4 сервера DNS. Они обслуживают основную зону домена, а в случае, когда один из них выходит из строя, его заменяют прочие серверы.

После краткого обзора Active Directory для чайников, вас закономерно интересует вопрос - зачем менять локальную группу на целую базу данных? Естественно, здесь поле возможностей в разы шире, а чтобы выяснить другие отличия данных служб для системного управления, давайте детальнее рассмотрим их преимущества.

Преимущества Active Directory

Плюсы Active Directory следующие:

- Использование одного ресурса для аутентификации. При таком раскладе вам нужно на каждом ПК добавить все учётные записи , требующие доступ к общей информации. Чем больше юзеров и техники, тем сложнее синхронизировать между ними эти данные.

И вот, при использовании служб с базой данных учётные записи хранятся в одной точке, а изменения вступают в силу сразу же на всех компьютерах.

Как это работает? Каждый сотрудник, приходя в офис, запускает систему и выполняет вход в свою учётную запись. Запрос на вход будет автоматически подаваться к серверу, и аутентификация будет происходить через него.

Что касается определённого порядка в ведении записей, вы всегда можете поделить юзеров на группы - «Отдел кадров» или «Бухгалтерия».

Ещё проще в таком случае предоставлять доступ к информации - если нужно открыть папку для работников из одного отдела, вы делаете это через базу данных. Они вместе получают доступ к требуемой папке с данными, при этом для остальных документы так и остаются закрытыми.

- Контроль над каждым участником базы данных.

Если в локальной группе каждый участник независим, его трудно контролировать с другого компьютера, то в доменах можно установить определённые правила, соответствующие политике компании.

Вы как системный администратор можете задать настройки доступа и параметры безопасности, а после применить их для каждой группы пользователей. Естественно, в зависимости от иерархии, одним группам можно определить более жёсткие настройки, другим предоставить доступ к иным файлам и действиям в системе.

Кроме того, когда в компанию попадает новый человек, его компьютер сразу же получит нужный набор настроек, где включены компоненты для работы.

- Универсальность в установке программного обеспечения.

Кстати, о компонентах - при помощи Active Directory вы можете назначать принтеры, устанавливать необходимые программы сразу же всем сотрудникам, задавать параметры конфиденциальности. В общем, создание базы данных позволит существенно оптимизировать работу, следить за безопасностью и объединить юзеров для максимальной эффективности работы.

А если на фирме эксплуатируется отдельная утилита или специальные службы, их можно синхронизировать с доменами и упростить к ним доступ. Каким образом? Если объединить все продукты, использующиеся в компании, сотруднику не нужно будет вводить разные логины и пароли для входа в каждую программу - эти сведения будут общими.

Теперь, когда становятся понятными преимущества и смысл использования Active Directory, давайте рассмотрим процесс установки указанных служб.

Используем базу данных на Windows Server 2012

Установка и настройка Active Directory - весьма нетрудное дело, а также выполняется проще, чем это кажется на первый взгляд.

Чтобы загрузить службы, для начала необходимо выполнить следующее:

- Поменять название компьютера: нажмите на «Пуск», откройте Панель управления, пункт «Система». Выберите «Изменить параметры» и в Свойствах напротив строки «Имя компьютера» кликните «Изменить», впишите новое значение для главного ПК.

- Выполните перезагрузку по требованию ПК.

- Задайте настройки сети так:

- Через панель управления откройте меню с сетями и общим доступом.

- Откорректируйте настройки адаптера. Правой клавишей нажмите «Свойства» и откройте вкладку «Сеть».

- В окне из списка кликните на протокол интернета под номером 4, опять нажмите на «Свойства».

- Впишите требуемые настройки, например: IP-адрес - 192.168.10.252 , маска подсети - 255.255.255.0, основной подшлюз - 192.168.10.1.

- В строке «Предпочтительный DNS-сервер» укажите адрес локального сервера, в «Альтернативном…» - другие адреса DNS-серверов.

- Сохраните изменения и закройте окна.

Установите роли Active Directory так:

- Через пуск откройте «Диспетчер сервера».

- В меню выберите добавление ролей и компонентов.

- Запустится мастер, но первое окно с описанием можно пропустить.

- Отметьте строку «Установка ролей и компонентов», перейдите дальше.

- Выберите ваш компьютер, чтобы поставить на него Active Directory.

- Из списка отметьте роль, которую нужно загрузить - для вашего случая это «Доменные службы Active Directory».

- Появится небольшое окно с предложением загрузки необходимых для служб компонентов - примите его.

- После вам предложат установить другие компоненты - если они вам не нужны, просто пропустите этот шаг, нажав«Далее».

- Мастер настройки выведет окно с описаниями устанавливаемых вами служб - прочтите и двигайтесь дальше.

- Появиться перечень компонентов, которые мы собираемся установить - проверьте, всё ли верно, и если да, жмите на соответствующую клавишу.

- По завершении процесса закройте окно.

- Вот и всё - службы загружены на ваш компьютер.

Настройка Active Directory

Для настройки доменной службы вам нужно сделать следующее:

- Запустите одноимённый мастер настройки.

- Кликните на жёлтый указатель вверху окна и выберите «Повысить роль сервера до уровня контроллера домена».

- Нажмите на добавление нового «леса» и создайте имя для корневого домена, затем кликните «Далее».

- Укажите режимы работы «леса» и домена - чаще всего они совпадают.

- Придумайте пароль, но обязательно запомните его. Перейдите далее.

- После этого вы можете увидеть предупреждение о том, что домен не делегирован, и предложение проверить имя домена - можете пропустить эти шаги.

- В следующем окне можно изменить путь к каталогам с базами данных - сделайте это, если они вам не подходят.

- Теперь вы увидите все параметры, которые собираетесь установить - просмотрите, правильно ли выбрали их, и идите дальше.

- Приложение проверит, выполняются ли предварительные требования, и если замечаний нет, или они некритичны, жмите «Установить».

- После окончания инсталляции ПК самостоятельно перегрузиться.

Ещё вам может быть интересно, как добавить юзера в базу данных. Для этого воспользуйтесь меню «Пользователи или компьютеры Active Directory», которое вы найдёте в разделе «Администрирование» в панели управления, или эксплуатируйте меню настроек базы данных.

Чтобы добавить нового юзера, нажмите правой клавишей по названию домена, выберите «Создать», после «Подразделение». Перед вами появится окно, где нужно ввести имя нового подразделения - оно служит папкой, куда вы можете собирать пользователей по разным отделам. Таким же образом вы позже создадите ещё несколько подразделений и грамотно разместите всех сотрудников.

Далее, когда вы создали имя подразделения, нажмите на него правой клавишей мыши и выберите «Создать», после - «Пользователь». Теперь осталось только ввести необходимые данные и поставить настройки доступа для юзера.

Когда новый профиль будет создан, нажмите на него, выбрав контекстное меню, и откройте «Свойства». Во вкладке «Учётная запись» удалите отметку напротив «Заблокировать…». На этом всё.

Общий вывод таков - Active Directory это мощный и полезный инструмент для системного управления, который поможет объединить все компьютеры сотрудников в одну команду. С помощью служб можно создать защищённую базу данных и существенно оптимизировать работу и синхронизацию информации между всеми пользователями. Если деятельность вашей компании и любого другого места работы связана с электронными вычислительными машинами и сетью, вам нужно объединять учётные записи и следить за работой и конфиденциальностью, установка базы данных на основе Active Directory станет отличным решением.

Настройка Active Directory

Настройка службы каталогов Active Directory

После установки службы Active Directory ( AD ) её необходимо настроить, создать учетные записи всех пользователей домена, задать свойства каждой из них, объединить их в группы.

Для настройки AD необходимо перейти к пункту: Пуск-> Программы-> Администрирование-> Active Directory – пользователи и компьютеры , после чего появляется консоль, при помощи которой производятся все необходимые настройки.

Создание пользователя администратор домена

Щелкнуть правой кнопкой мыши (ПКМ) на объекте User (Пользователь) Создать- > Пользователь .

В окне «Новый объект - пользователь» ввести имя входа пользователя (например, admin ) и нажать «Далее ».

В следующем окне - ввести пароль администратора домена с подтверждением , выбрать режим «» и нажать «Далее ».

Появится окно с выбранными компонентами, в котором следует нажать «Готово ».

Учетная запись admin создана. Для настройки свойств пользователя необходимо щелкнуть ПКМ на созданной учетной записи admin , выбрать из выпадающего меню команду «Свойства ».

Появится окно:

Для определения группы, в которую входит пользователь достаточнона вкладке «Член групп » щелкнуть кнопку «Добавить », в окне «Выбор: Группы»

необходимо щелкнуть кнопку «Дополнительно », затем - «Поиск».

В появившемся окне выбирается группа « Domain Admins ».

Происходит возврат в окно свойств.

На вкладку «Профиль» никакая информация не заносится, так как профиль администратора домена является локальным.

Создание группы пользователей

Щелкнуть ПКМ на объекте User (Пользователь) , выбрать из выпадающего меню Создать- > Группа.

В появившемся окне students ), Локальная в домене , тип группы – Группа безопасности.

Группа пользователей students создана.

Создание группы привилегированных пользователей

Создание привилегированной группы аналогично созданию группы students . Отличие этих групп определится в дальнейшем при установлении прав доступа и других настроек для этих групп.

Щелкнуть ПКМ на объекте User , выбрать из выпадающего меню Создать- > Группа.

В первом окне задается имя группы (например, priv ), выбирается область действия группы – Локальная в домене , тип группы – Группа безопасности.

Группа привилегированных пользователей priv создана.

Создание сценария входа в сеть

Сценарий входа в сеть (сценарий регистрации), представляет собой командный файл, имеющий расширение bat, или исполняемый файл с расширением ехе, который выполняется при каждой регистрации пользователя в сети. Сценарий может содержать команды операционной системы, предназначенные, например, для создания соединения с сетью или для запуска приложения. Кроме того, с помощью сценария можно устанавливать значения переменных среды, указывающих пути поиска, каталоги для временных файлов и другую подобную информацию.

Для пользователей домена создаются различные сценарии входа. Это осуществляется следующим образом: создается текстовый файл, например, с именем time . txt (имя файла может быть любым, соответствующим правилам записи имен в Windows ), расширение изменяется на. bat и сохраняется в папке TEST \ NETLOGON , где TEST – имя контроллера домена. Сценарий входа может содержать различную информацию.

Для привилегированного пользователя создаваемого домена он может иметь вид:

где test TEST .

Создание объекта пользователь с перемещаемымпрофилем

Создание осуществляется аналогично созданию admin -а.

user - remove ).

вводится его пароль входа в систему с подтверждением , выбирается режим «Срок действия пароля не ограничен ».

Выбранные параметры подтверждаются нажатием кнопки «Готово».

Для настройки перемещаемого профиля необходимо на вкладке меню свойств «Профиль » прописать путь к папке, в которой хранится профиль данного пользователя: \\ test \ netlogon \ user _ remove \ profile . dat ,где test - имя контроллера домена, user _ remove – имя пользователя с перемещаемым профилем.

Если пользователи будут использовать для работы предыдущие версии Windows , достаточно на вкладке «Член групп » щелкнуть «Добавить ». В окне «Выбор: Группы»

щелкнуть «Дополнительно», «Поиск» и выбрать группу « Pre - Windows 2000 Compatible Access .

Аналогичным образом добавляется группа priv .

Осуществляется возврат в окно свойств, где нажимается «ОК ».

Пользователь с перемещаемым профилем, входящий в группу привилегированных, создан.

Создание объекта пользователь с локальным профилем

Создание осуществляется аналогично созданию пользователя с перемещаемым профилем.

Создается пользователь (например, a055) ,

вводится его пароль входа в систему с подтверждением , устанавливаются режимы «Запретить смену пароля пользователям », «Срок действия пароля не ограничен »,

выбранные параметры подтверждаются нажатием кнопки «Готово ».

Создается сценарий входа с именем students . bat и сохраняется в папке TEST \ NETLOGON , где TEST – имя контроллера домена. Сценарий входа может содержать различную информацию. Для пользователя группы students создаваемого домена он может иметь вид:

где test – имя контроллера домена. Данный сценарий входа позволяет синхронизировать время на локальных компьютерах и сервере TEST , подключить сетевые диски.

Для локального профиля поле «Путь к профилю» остается пустым.

Для размещения пользователя в группе достаточно на вкладке «Член групп » щелкнуть кнопку «Добавить »,

«Дополнительно», «Поиск» и выбрать группу « Pre - Windows 2000 Compatible Access », так как пользователи будут использовать для работы предыдущие версии Windows ,

Осуществляется возврат в окно свойств пользователя.

Пользователь с локальным профилем создан.

Доступ к системным папкам

Для того, чтобы пользователь с перемещаемым профилем мог использовать и изменять свой профиль следует установить для него определенные права доступа к папке c :\ windows \ sysvol \ sysvol \ domain 1. local \ scripts , где domain 1 –имя созданного домена. В данном случае пользователи с перемещаемыми профилями относятся к группе priv , поэтому необходимо разрешить изменение вложенных файлов и папок для этой группы.

На папке c :\ windows \ sysvol \ sysvol \ domain 1. local \ scripts щелкнуть ПКМ и из выпадающего меню выбрать «Свойства ». Появится окно «Свойства: scripts ».

На вкладке «Безопасность» устанавливаются следующие параметры для группы пользователей priv , имеющих перемещаемые профили:

Выбор подтверждается нажатием «ОК ».

На вкладке «Доступ» по умолчанию открыт общий доступ к этой папке под именем NETLOGON , необходимо нажать «Разрешения « для установки разрешений на этот объект.

В окне разрешений требуется разрешить вносить изменения в папку NETLOGON для привилегированных пользователей (priv ), для чего устанавливаются следующие параметры:

и нажимается «ОК » в этом и следующем окне.

На этом настройка службы каталогов Active Directory завершена.